Vorbereitung auf NIS2 – Checkliste für betroffene Organisationen

Der Termin für die Umsetzung der NIS2-Richtlinie (Network and Information Systems 2) scheint zwar noch in weiter Ferne, doch bis zum 17. Oktober 2024 bleibt weniger als ein Jahr. Ähnlich wie bei der Datenschutzgrundverordnung (DSGVO) erfordert auch die Einhaltung der NIS2-Richtlinie eine sorgfältige Vorbereitung und strategische Maßnahmen. Mit der Checkliste in diesem Artikel können sich betroffene Organisationen auf die komplexen Anforderungen der neuen NIS2-Richtlinie für Cybersicherheit vorbereiten.

Was ist NIS2? Lesen Sie unseren Blogartikel zu den Grundlagen.

Ist Ihre Organisation von der NIS2-Richtlinie betroffen?

Zunächst sollten Sie klären, ob NIS2 für Sie relevant ist. Anders als viele denken, geht es nicht nur darum, ob Ihre Organisation entsprechend der Richtlinie als wichtig oder wesentlich eingestuft wird. Es geht auch darum, ob Ihre Organisation in den betroffenen Sektoren aktiv ist und entsprechende Services anbietet. Die Frage der Qualifikation folgt später.

Anhand der folgenden Liste können Sie prüfen, ob Sie betroffen sind:

- Artikel 2,

- Anhang I oder,

- Anhang II.

Ist Ihr Unternehmen ein Anbieter von Vertrauensdiensten – Trust Service Provider (Artikel 2), ein Stromversorger (Anhang I) oder Hersteller von Medizinprodukten (Anhang II)?

Von NIS2 betroffene Organisationen.

Klären Sie, ob Ihre Organisation aufgrund der Branche und Größe als wichtig oder wesentlich eingestuft wird.

- Bei einigen der in Artikel 3 Absatz 1 genannten Organisationen erfolgt die Einstufung als wesentlich nicht nach Größe, sondern nach Kritikalität. So werden beispielsweise qualifizierte Anbieter von Vertrauensdiensten (Trust Service Provider) und Anbieter öffentlicher elektronischer Kommunikationsnetze unabhängig von ihrer Größe als wesentlich eingestuft.

- Für die in Anhang 1 aufgeführten Sektoren basiert die Unterscheidung zwischen wichtig und wesentlich darauf, ob die Organisation mehr als 250 Mitarbeiter oder einen Jahresumsatz von mehr als 50 Millionen Euro hat.

- Wenn Ihr Unternehmen in einem der in Anhang 2 genannten Sektoren tätig ist, wird es unabhängig von der Größe als wichtig angesehen.

Entscheidend für die unterschiedliche Einordnung als wichtig oder wesentlich ist die jeweils relevante Form der Aufsicht. Wenn Ihr Unternehmen als wichtig eingestuft wird, fällt es unter die Ex-Post-Aufsicht, die durch Beweise für die Nichteinhaltung der Vorschriften ausgelöst wird, z. B. durch eine Sicherheitsverletzung oder eine Warnung. Im Gegensatz dazu werden Unternehmen, die als wesentlich eingestuft werden, im Rahmen einer Ad-hoc-Regelung geprüft, die es den Aufsichtsbehörden ermöglicht, nach eigenem Ermessen Prüfungen vor Ort durchzuführen, ohne dass konkrete Beweise für die Nichteinhaltung der Vorschriften erforderlich sind. Folglich unterliegen wichtige Unternehmen den gleichen Anforderungen für Cybersicherheit wie wesentliche Unternehmen, profitieren aber von einer etwas weniger strengen Aufsichtsbehörde.

Beispiel: Ein kleines Unternehmen im Verkehrssektor hatte früher einen Umsatz von 5 Millionen Euro und 10 Mitarbeiter. Es unterlag damit nicht der NIS2-Richtlinie.

Ein Jahr später expandierte das Unternehmen, erreichte einen Umsatz von 20 Millionen Euro und hatte 40 Mitarbeiter. Das Unternehmen würde dann nach NIS2 als wichtig eingestuft. Es müsste alle NIS2-Anforderungen einhalten, bräuchte aber keine unangekündigte Prüfung durch die Aufsichtsbehörde zu befürchten.

Zwei Jahre später verzeichnet das Unternehmen ein beträchtliches Wachstum, erzielt einen Umsatz von 60 Millionen Euro und beschäftigte 80 Mitarbeiter. Damit würde es als wesentlich eingestuft. Obwohl die Verpflichtungen nach NIS2 unverändert bleiben würden, müsste es jederzeit mit einer Prüfung durch die Aufsichtsbehörde rechnen.

Was ist, wenn Ihr Unternehmen nicht betroffen ist?

Auch wenn Ihr Unternehmen nicht direkt von NIS2 betroffen ist, sollte die Cybersicherheit hohe Priorität haben. Dynamische Cyber-Bedrohungen verursachen heute Risiken, die über die gesetzlichen Klassifizierungen hinausgehen. In unserer vernetzten digitalen Welt tragen alle Einrichtungen zur allgemeinen Resilienz kritischer Funktionen bei.

Die Implementierung von Cybersicherheitsmaßnahmen nach NIS2 ist zukunftsweisend. So schützen Sie Ihre Organisation vor aktuellen Bedrohungen, stärken die Wettbewerbsfähigkeit und positionieren Ihr Unternehmen strategisch für die Anforderungen von Cybersicherheit und rechtlichen Vorgaben.

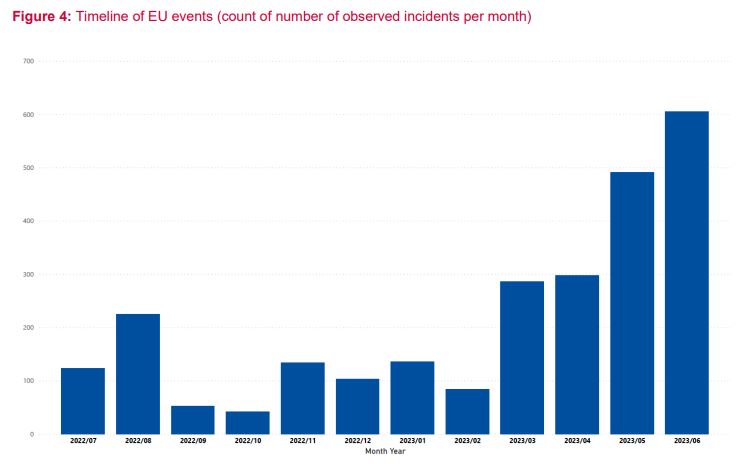

Die Zahl der Cyber-Attacken hat in den letzten Jahren stark zugenommen. Auch wenn Ihr Unternehmen nicht direkt von NIS2 betroffen ist, sollte die Cybersicherheit hohe Priorität haben. Quelle: ENISA THREAT LANDSCAPE 2023

Die ersten Schritte: 5 Maßnahmen für Compliance

Die Vorbereitung auf NIS2 ist keine Aufgabe, die man auf die leichte Schulter nehmen sollte. Wenn Sie sich frühzeitig mit den Anforderungen befassen sowie wichtige Sicherheitsmaßnahmen ergreifen und die gesamte Organisation schulen, können Sie die komplexen Vorgaben umsetzen und die Einhaltung der Richtlinie sicherstellen.

Legen Sie jetzt den Grundstein für eine sichere und resiliente Zukunft mit den richtigen Cybersicherheitsmaßnahmen. Starten Sie mit diesen 5 Maßnahmen:

- Machen sie sich mit den Mindestanforderungen von NIS2 vertraut

Erkunden Sie EU-Richtlinien für NIS2, indem Sie die in Artikel 21 genannten Mindestanforderungen studieren. Stellen Sie sicher, dass diese Standards eingehalten werden. Vermeiden Sie herkömmliche Perimeter-Konzepte und die Verwendung von Passwörtern. Die Richtlinien erfordern die Implementierung von Zero Trust (Never trust, always verify), Multifaktor-Authentifizierung (MFA) und Verschlüsselung als grundlegende und minimale Sicherheitsmaßnahmen.

Die zuständige Behörde des jeweiligen Landes bietet hilfreiche Informationen. In Deutschland finden Sie eine umfassende Anleitung beim BSI, in Frankreich bei der ANSSI. Die schwedische Civil Contingencies Agency (MSB) bietet eine Zusammenfassung in „Policy Overview – Initiatives at EU Level Affecting Sweden‘s Information and Cybersecurity Work“. - Prüfen Sie, ob Sie über die richtigen Zertifizierungen verfügen, und führen Sie eine Lückenanalyse durch

Vergewissern Sie sich, dass Ihr Unternehmen über entsprechende Zertifizierungen verfügt und ein Security Operations Center (SOC) eingerichtet hat. In Organisationen, die z. B. nach ISO 27001 zertifiziert sind, sollte eine Lückenanalyse durchgeführt werden, um die Übereinstimmung mit den NIS2-Anforderungen und den Mindestsicherheitsanforderungen nach Artikel 21 zu gewährleisten. - Erfassung von und Zusammenarbeit mit Lieferanten

Analysieren Sie die Interaktion mit aktuellen Lieferanten und die Auswirkungen für Ihr Unternehmen. Arbeiten Sie mit Ihren Lieferanten zusammen, um festzustellen, ob deren Services mit der neuen Richtlinie und den aktuellen Vorschriften in Einklang stehen. - Informieren Sie Ihre gesamte Organisation

Regelmäßige Schulungen zum Thema Cybersicherheit sind für jede Organisation unerlässlich. Damit ermöglichen Sie Mitarbeitern, Cyber-Bedrohungen zu erkennen und zu bekämpfen sowie die Einhaltung der NIS2-Vorgaben zu gewährleisten. Darüber hinaus fördert dies ein proaktives Risikomanagement, weil Sicherheitsmaßnahmen in tägliche Abläufe integriert werden. Die Schulungen informieren Mitarbeiter über aktuelle dynamische Bedrohungen und ermöglichen entsprechende Anpassungen. Darüber hinaus werden rechtliche und ethische Aspekte behandelt und die Identifizierung verdächtiger Aktivitäten verbessert. So implementieren Sie eine proaktive Strategie zur Einhaltung der NIS2-Vorgaben. - Budget und Reporting als Grundlage für den Erfolg

Stellen Sie ein ausreichendes Budget für 2024 bereit, um die Cybersicherheit zu stärken und Ihr Unternehmen rechtzeitig auf die Herausforderungen im Jahr 2025 vorzubereiten. Bei diesem finanziellen Rahmen geht es nicht nur um die Einhaltung von Vorschriften, sondern auch um eine proaktive Investition in digitale Abwehrmaßnahmen. Darüber hinaus sollten Sie klare Reporting-Strukturen implementieren, um alle Beteiligten über Fortschritte und Herausforderungen zu informieren und so Transparenz und kontinuierliche Verbesserungen zu fördern.

Wie können wir von Nexus helfen?

Um die Mindestanforderungen von NIS2 zu erfüllen, müssen Zero Trust (Never trust, always verify), Multifaktor-Authentifizierung (MFA) und Verschlüsselung als grundlegende und unverzichtbare Cybersicherheitsmaßnahmen implementiert werden.

Nexus unterstützt weltweit führende Unternehmen beim Schutz ihrer Mitarbeiter und Arbeitsplätze vor Cyber-Bedrohungen. Als europäischer Anbieter von PKI-basierten vertrauenswürdigen Identitäten können wir Ihnen bei der Umsetzung der NIS2-Anforderungen helfen. Unsere Lösungen und Services umfassen eine hochsichere und benutzerfreundliche Multifaktor-Authentifizierung (MFA) für den Schutz Ihrer Services, Geräte und Ihres Netzwerks. Darüber hinaus bieten wir Lösungen für die Ausgabe digitaler Zertifikate und die Verwaltung aller zertifikatsbasierten Identitäten über den gesamten Lebenszyklus. Mit unserer hochsicheren, leistungsstarken und zertifizierten PKI-Plattform können Sie sicherstellen, dass Ihre digitalen Identitäten stets den neuesten europäischen Standards entsprechen. Dabei unterstützen wir nicht nur Ihre Zero-Trust-Strategie im Rahmen von NIS2, sondern helfen auch bei der Umstellung auf die Cloud.

Kontaktieren Sie uns für weitere Informationen. Oder sehen Sie sich unser NIS2-Webinar an.

Published

13/12 2023